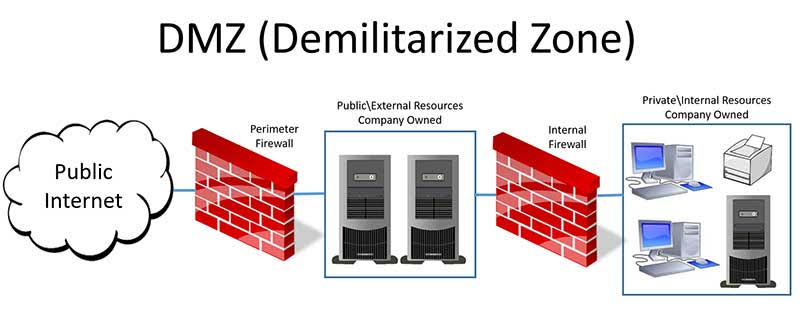

De-Militarised Zone(DMZ) merupakan mekanisme untuk melindungi sistem internal dari serangan hacker atau pihak-pihak lain yang ingin memasuki sistem tanpa mempunyai hak akses. Sehingga karena DMZ dapat diakses oleh pengguna yang tidak mempunyai hak, maka DMZ tidak mengandung rule.

Secara esensial, DMZ melakukan perpindahan semua layanan suatu jaringan ke jaringan lain yang berbeda. DMZ terdiri dari semua port terbuka, yang dapat dilihat oleh pihak luar. DMZ bekerja pada seluruh dasar pelayanan jaringan yang membutuhkan akses terhadap jaringan “dunia luar” ke bagian jaringan yang lainnya. Dengan begitu, seluruh “open port” yang berhubungan dengan dunia luar akan berada pada jaringan. Jika hacker menyerang dan melakukan cracking pada server yang mempunyai DMZ, maka hacker tersebut hanya dapat mengakses host yang berada pada DMZ, tidak pada jaringan internal.

Misalnya jika seorang pengguna bekerja di atas server FTP pada jaringan terbuka untuk melakukan akses publik seperti akses internet, maka hacker dapat melakukan cracking pada server FTP dengan memanfaatkan layanan Network Interconnection System (NIS), dan Network File System(NFS). Sehingga hacker tersebut dapat mengakses seluruh sumber daya jaringan, atau jika tidak, akses jaringan dapat dilakukan dengan sedikit upaya, yaitu dengan menangkap paket yang beredar di jaringan, atau dengan metoda yang lain.Namun dengan menggunakan lokasi server FTP yang berbeda, maka hacker hanya dapat mengakses DMZ tanpa mempengaruhi sumber daya jaringan yang lain. Selain itu dengan melakukan pemotongan jalur komunikasi pada jaringan internal, trojan dan sejenisnya tidak dapat lagi memasuki jaringan.

Implementasi DMZ

Kita bisa menerapkan beberapa jaringan DMZ dengan kebijakan tingkat keamanan yang berbeda, jika seandainya kita ingin menggunakan jaringan segmentasi. Seperti terlihat pada diagram diatas, anda membangun aplikasi untuk keperluan extranets, intranet, dan web-server hosting dan juga gateway untuk keperluan remote akses.

Firewall DMZ adalah sebuah jenis firewall yang memeberikan sebuah segmentasi jaringan pda sebuah hosting public resource seperti webserver dengan aman. dengan kata lain, Firewall DMZ (Demilitarized Zone) – atau jaringan perimeter adalah jaringan security boundary yang terletak diantara suatu jaringan corporate / private LAN dan jaringan public (Internet). Firewall DMZ ini harus dibuat jika anda perlu membuat segmentasi jaringan untuk meletakkan server yang bisa diakses public dengan aman tanpa harus bisa mengganggu keamanan system jaringan LAN di jaringan private kita. Perimeter (DMZ) network didesign untuk melindungi server pada jaringan LAN corporate dari serangan hackers dari Internet.

Firewall DMZ dapat diimplementasikan tepat pada border corporate LAN yang lazim mempunyai tiga jaringan interface:

1. Interface Internet: interface ini berhubungan langsung dengan Internet dan IP addressnya pun juga IP public yang terregister.

2. Interface Private atau Interface intranet: adalah interface yang terhubung langsung dengan jaringan corporate LAN dimana anda meletakkan server-server yang rentan terhadap serangan.

3. Jaringan DMZ: Interface DMZ ini berada didalam jaringan Internet yang sama sehingga bisa diakses oleh user dari Internet. Resources public yang umumnya berada pada firewall DMZ adalah web-server, proxy dan mail-server.